![]() Ce rapport reprend les activités des groupes APT suivi par ESET, d’avril 2024 à fin septembre 2024.

Ce rapport reprend les activités des groupes APT suivi par ESET, d’avril 2024 à fin septembre 2024.

![]() Pour la première fois, MirrorFace, aligné sur la Chine, a ciblé une organisation diplomatique au sein de l’UE.

Pour la première fois, MirrorFace, aligné sur la Chine, a ciblé une organisation diplomatique au sein de l’UE.

![]() Les chercheurs ESET ont également observé que les groupes alignés sur l’Iran augmentent leurs activités d’espionnage diplomatique.

Les chercheurs ESET ont également observé que les groupes alignés sur l’Iran augmentent leurs activités d’espionnage diplomatique.

![]() ESET a analysé le piratage de l’Agence polonaise antidopage, qui a probablement été compromise par un courtier en accès initial, dont l’accès a ensuite été partagé avec le groupe APT FrostyNeighbor, aligné sur la Biélorussie.

ESET a analysé le piratage de l’Agence polonaise antidopage, qui a probablement été compromise par un courtier en accès initial, dont l’accès a ensuite été partagé avec le groupe APT FrostyNeighbor, aligné sur la Biélorussie.

![]() En Asie, ESET a observé la poursuite de campagnes principalement axées sur les organisations gouvernementales, avec un intérêt accru pour le secteur de l’éducation, en particulier le ciblage de chercheurs et universitaires.

En Asie, ESET a observé la poursuite de campagnes principalement axées sur les organisations gouvernementales, avec un intérêt accru pour le secteur de l’éducation, en particulier le ciblage de chercheurs et universitaires.

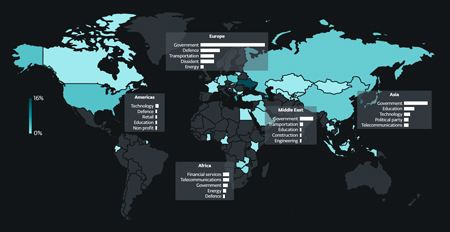

ESET Research publie son dernier rapport d’activité APT. Celui-ci couvre la période d’avril 2024 à fin septembre 2024. Dans ce rapport, ESET détaille une expansion du ciblage par MirrorFace, aligné sur la Chine. Généralement concentré sur les entités japonaises, ce groupe a visé, pour la première fois, une organisation diplomatique dans l’Union européenne. Autre fait notable, les groupes APT alignés sur la Chine s’appuient de plus en plus sur le VPN open-source et multiplateforme SoftEther pour maintenir leur accès aux réseaux des victimes. D’autre part, les chercheurs ont également observé que les groupes alignés sur l’Iran exploitent leurs capacités cyber pour soutenir l’espionnage diplomatique et potentiellement des opérations cinétiques.

Jean-Ian Boutin, Directeur de la recherche sur les menaces chez ESET, déclare "Les groupes de menaces avancés alignés sur la Chine, se tournent massivement vers VPN SoftEther, notamment Flax Typhoon, ainsi que Webworm, qui est passé de sa backdoor à SoftEther VPN Bridge sur des machines appartenant à des organisations gouvernementales dans l’UE. D’autre part, GALLIUM déploie des serveurs VPN SoftEther chez des opérateurs de télécommunications en Afrique". Jean-Ian Boutin ajoute "Pour la première fois, MirrorFace a ciblé une organisation diplomatique au sein de l’UE, une région qui reste un point d’attention pour plusieurs acteurs de menaces alignés sur la Chine, la Corée du Nord et la Russie. Nous notons que de nombreux groupes se concentrent sur les entités gouvernementales et le secteur de la défense”.

Les groupes alignés sur l’Iran, quant à eux, ont compromis plusieurs entreprises de services financiers en Afrique, mené du cyberespionnage contre l’Irak et l’Azerbaïdjan et accru leur présence dans le secteur des transports en Israël. Malgré ce ciblage géographique apparemment étroit, les groupes alignés sur l’Iran ont conservé une orientation mondiale, poursuivant leurs actions contre des envoyés diplomatiques en France et des organisations du secteur de l’éducation aux États-Unis.

Les acteurs alignés avec la Corée du Nord poursuivent leurs vols de fonds tant en devises traditionnelles qu’en cryptomonnaies. Nous avons observé ces groupes mener des attaques contre des entreprises des secteurs de la défense et de l’aérospatiale en Europe et aux États-Unis, ainsi que cibler des développeurs de cryptomonnaies, des think tanks et des ONG. L’un de ces groupes, Kimsuky, a commencé à détourner l’usage des fichiers Microsoft Management Console, habituellement utilisés par les administrateurs système, car ils peuvent exécuter n’importe quelle commande Windows. De plus, plusieurs groupes alignés sur la Corée du Nord ont fréquemment détourné des services cloud populaires.

Enfin, ESET Research a détecté que les groupes de cyberespionnage alignés sur la Russie ciblent fréquemment les serveurs de messagerie tels que Roundcube et Zimbra, généralement avec des emails de spearphishing. Ces messages exploitent des vulnérabilités XSS connues. Outre Sednit ciblant des entités gouvernementales, académiques et liées à la défense dans le monde entier, ESET a identifié un autre groupe aligné sur la Russie, GreenCube, volant des messages électroniques via des vulnérabilités XSS dans Roundcube. D’autres groupes alignés sur la Russie ont continué de se concentrer sur l’Ukraine, Gamaredon déployant de larges campagnes de spearphishing, tout en retravaillant ses outils utilisant et abusant des applications de messagerie Telegram et Signal. De plus, Sandworm a utilisé sa nouvelle backdoor Windows nommé WrongSens. ESET a également analysé la fuite publique de données de l’Agence polonaise antidopage, qui a probablement été compromise par un courtier en accès initial ayant ensuite partagé l’accès avec le groupe APT FrostyNeighbor, aligné sur la Biélorussie, un groupe à l’origine de campagnes de désinformation cyber critiques envers l’OTAN.

Les opérations décrites dans ce rapport sont représentatives du paysage des menaces qu’ESET a constaté pendant cette période. Les renseignements issus de ce rapport proviennent des données de la télémétrie d’ESET. Ces analyses, nommées ESET APT Reports PREMIUM, soutiennent les organisations chargées de protéger les citoyens, les infrastructures nationales critiques et les actifs de grande valeur dans leur lutte contre les cyberattaques menées par des États-nations.